-

@N63.

User deleted

E' ora disponibile la release 4.2 di Cain & Abel, il famosissimo tool per Windows che, grazie alla libreria WinPcap, consente di sniffare/analizzare la rete, intercettare conversazioni VoIP e recuperare/craccare password criptate mediante un sistema di ricerca esaustiva e attacchi da dizionario. Strumento utilissimo per testare la sicurezza delle reti.

Potete scaricare il file di setup dell'ultima release da questa pagina:

http://www.oxid.it/cain.html (5,82 MB)

Una versione Live CD, completa di dizionario e strumenti, è disponibile a questo indirizzo:

http://www.lapstuen.org/Hostedfiles/Cain_live_cd/bigversion/ (422,8 MB)

GUIDA

Introduzione:

Cain e Abel è un tool per il recovery delle password per Sistemi Operativi Microsoft. Il recovery delle password è molto facile e può avvenire attraverso diversi modi: sniffando la rete e decriptando le password, utilizzando Dizionari, Brute-Force, registrando conversazioni VoIP, decodificando password scambiate, tramite il recupero delle chiavi di rete wireless, rivelando le password asteriscate o analizzando i protocolli di routing.

Il programma non utilizza alcun exploit e non sfrutta alcun bug che non potrebbe essere fixato con piccoli accorgimenti. Si propone come facile metodo per il recovery delle password.

Cain & Abel è stato sviluppato nella speranza che venga utilizzato da amministratori, tecnici, consulenti di sicurezza, venditori di software di sicurezza e da tutte quelle figure professionali che lo utilizzino per ragioni etiche. L’ autore non aiuterà ne supporterà alcuna attività illegale svolta con il programma.

Fate moltà attenzione all’eventualità che possiate causare danni o perdite di dati utilizzando questo software. Leggere attentamente i termini di licenza inclusi nel manuale prima di utilizzare il programma.

CAPITOLO (1) INSTALLAZIONE:

Requisiti:

La versione corrente richiede le seguenti caratteristiche:

10 Mb di spazio sull’ Hard Disk

Il pacchetto di driver di Winpcap(v2.3 o successiva)

Il pacchetto di driver di Airpcap( per lo sniffing passivo delle password e per crackare le chiavi WEP)

Setup:

Per scaricare Cain & Abel clicca qui

Una colta scaricato basta lanciare l’ eseguibile per far partire l’installazione automatica. Tutti i file necessari per il funzionamento del programma verranno copiati nella directory di installazione.

Un problema comune è che il nostro antivirus blocchi l’installazione poiché ritiene che i file copiati siano potenzialmente dannosi. L’ installazione automatica infatti provvederà ad installare Cain e a copiare Abel nella directory di installazione. Il file ritenuto malevolo è proprio Abel che fin quando non viene installato non nuoce in alcun modo.

Installazione di Abel:

Abel è una applicazione Windows NT composto da due file “Abel.exe” e “Abel.dll”. Questi file si trovano nella directory di installazione ma come ho detto precedentemente non sono stati automaticamente installati nel sistema.

Abel può essere installato in locale o in remoto(utilizzando Cain) e richiede i privilegi da Amministratore.

INSTALLAZIONE IN LOCALE:

Copiare i file Abel.exe e abel.dll nella directory di WINDOWS (ES. C:Windows)

Lanciare Abel.exe per installarlo

Avviare il servizio tramite il Gestore dei Servizi di Windows (Start>>Esegui>> services.msc)

INSTALLAZIONE IN REMOTO:

Utilizzare la scheda “Network” in Cain e tramite il menù a cascata scegliere il computer remoto bersaglio presente sulla rete.

Cliccare con il tasto destro sull’icona del computer e selezionare “Connect As”

Fornire le credenziali da Amministratore per il sistema remoto

Una volta connessi cliccare con il tasto destro sull’ icona del computer e poi sulla voce “Install Abel”

Fatto! Entrambi i file Abel.exe e Abel.dll verranno automaticamente copiati nella directory di root della macchina remota bersaglio. Il servizio verrà automaticamente installato e avviato.

(ES. Network>> Microsoft Windows Network>>WORKGROUP>>All Computers>>COMPUTER BERSAGLIO PRESENTE SULLA RETE>>Connect As>>Install Abel

CAPITOLO 2 Configurazione

Cain & Abel richiede la configurazione di alcuni parametri, tutto può essere impostato dalla finestra principale di dialogo(Configuration Dialog).

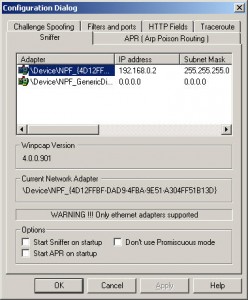

Scheda Sniffer

All’ interno di questa scheda si può impostare la scheda di rete che Cain utilizzerà per sniffare i pacchetti. Le ultime due check box servono per attivare o disattivare lo sniffer e l’ APR all’ avvio del programma. La terza invece serve per disabilitare la “Promiscuous mode” necessaria per alcuni attacchi. Lo sniffer è compatibile con la versione 2.3 o superiore dei driver di Winpcap. Con questi driver sono supportate soltanto le schede Ethernet.

Scheda APR

In questa scheda si può configurare l’ APR(Arp Poison Routing). Cain di default utilizza thread separati che inviano pacchetti ARP all’ host vittima ogni 30 secondi. Questo è necessario perché i pacchetti in entrata presenti nella ARP chache della macchina remota nel caso in cui non ci sia traffico. Dalla finestra di dialogo si può scegliere il tempo tra ogni ondata di pacchetti ARP: impostare questo parametro con pochi secondi potrebbe causare un elevato traffico di pacchetti ARP sulla rete, mentre impostarlo con un valore troppo alto potrebbe non produrre l’ effetto desiderato.

Le Opzioni di Spoofing(Spoofing Options) definiscono l’indirizzo con il quale Cain si autentificherà all’ interno della rete Ethernet, in particolare utilizzerà questo indirizzo per creare i pacchetti da inviare.. In questo caso l’ attacco ARP sarà completamente anonimo perché il MAC Address e l’indirizzo IP della macchina da cui lanciamo Cain non sarà mai inviato sulla rete.

Abilitando questa opzione bisogna considerare che:

La sostituzione del MAC Address della scheda Ethernet può essere utilizzata soltanto se la macchina dalla quale viene lanciato l’attacco è connessa ad un HUB o ad uno SWITCH che non hanno attivato il blocco dei MAC Address. Se il blocco dei MAC è abilitato l’ HUB/SWITCH cercherà il vostro MAC all’ interno di una lista di indirizzi abilitati, se esso non sarà tra questi la connessione verrà chiusa.

La sostituzione dell’indirizzo IP(Spoofing) deve essere fatta utilizzando un indirizzo libero della sottorete. Settando un Indirizzo IP che sia fuori dalla sottorete l’host remoto risponderà al suo gateway predefinito e non vedrete la sua risposta. Utilizzando un indirizzo IP già presente nella sottorete ci sarà un conflitto di IP e l’attacco sarà facilmente notato. Inseriamo deglii esempi di validi indirizzi IP di spoofing:

Indirizzo IP Reale

Subnet Mask

Range di indirizzi IP validi

192.168.0.1

255.255.255.0

192.168.0.2 – 192.168.0.254

10.0.0.1

255.255.0.0

10.0.0.2 – 10.0.255.254

172.16.0.1

255.255.255.240

172.16.0.2 – 172.16.0.14

200.200.200.1

255.255.255.252

200.200.200.2 – 200.200.200.3

L’ indirizzo IP inserito viene automaticamente controllato dal programma premendo Apply, se l’ indirizzo è già presente nella sottorete verrete avvertiti con un messaggio.

Il MAC Address che inseriamo non deve essere presente nella sottorete. La presenza di due MAC Address identici nella stessa LAN può causare conflitti all’ interno della sottorete. Per questo gli sviluppatori hanno deciso di non rendere facile la modifica del MAC Address dalla finestra di dialogo. Il valore di default è 001122334455 che è un indirizzo non valido, quindi si suppone che non sia presente all’interno della rete e che sia facilmente individuabile in caso di problemi. ATTENZIONE! Non è possibile avere sulla stessa rete due o più macchine che utilizzano Cain con lo stesso MAC modificato. E’ comunque possibile cambiare il proprio MAC Address modificando la voce di registro: “HKEY_CURRENT_USERSoftwareCainSettings“

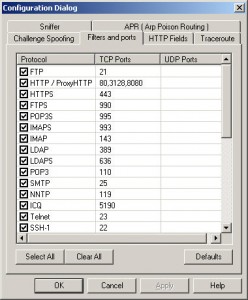

Scheda dei Filtri e delle Porte

Qui è possiblie attivare e disabilitare i filtri dello sniffer di Cain e i protocolli assegnati alle porte TCP/UDP. Cain cattura solo le informazioni di autentificazione e non l’intero contenuto di ogni pacchetto, comunque è possibile utilizzare il filtro Telnet per raccogliere, dentro un file, tutti i dati presenti in una sessione TCP modificando il relativo filtro della porta.

In questa scheda è possibile inoltre abilitare/disabilitare l’analisi dei protocolli di routing (HSRP, VRRP, EIGRP, OSPF, RIPv1, RIPv2) e l’ ARP-DNS che funziona da DNS Reply Rewriter.

Scheda dei campi HTTP

Questa scheda contiene la lista dei campi username e password che possono essere usati dal filtro dello sniffer HTTP. I cookies e i moduli HTML che viaggiano all’interno dei pacchetti HTTP vengono esaminati nel seguente modo: per ogni campo username vengono controllati tutti i campi password e se vengono individuati questi due parametri le credenziali vengono catturate e mostrate sullo schermo.

Il seguente cookie utilizza i campi “logonusername=” e “userpassword=” per l’autentificazione; se non vengono inclusi questi due campi nella lista lo sniffer non estrarrà le relative credenziali.

GET /mail/Login?domain=xxxxxx.xx&style=default&plain=0 HTTP/1.1

Accept: image/gif, image/x-xbitmap, image/jpeg, image/pjpeg, application/vnd.ms-excel, application/vnd.ms-powerpoint, application/msword, application/x-shockwave-flash, */*

Referer: http://xxx.xxxxxxx.xx/xxxxx/xxxx

Accept-Language: it

Accept-Encoding: gzip, deflate

User-Agent: Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; SV1; (R1 1.3); .NET CLR 1.1.4322)

Host: xxx.xxxxxx.xx

Connection: Keep-Alive

Cookie: ss=1; [email protected]; ss=1; srclng=it; srcdmn=it; srctrg=_blank; srcbld=y; srcauto=on; srcclp=on; srcsct=web; userpassword=password; video=c1; TEMPLATE=default;

Scheda Traceroute

Questa scheda permette di configurare il tracerout ICMP/UDP/TCP di Cain. E’ possibile risolvere i nomi degli host, usare ICMP Mask discovery e abilitare/disabilitare l’estrazione delle informazioni WHOIS.

Scheda Chellenge Spoofing

In questa scheda è possibile modificare il valore di challenge per riscrivere all’interno del pacchetto di autentificazione NTLM. Questa caratteristica può essere attivata velocemente dalla toolbar di Cain e deve essere usata con l’ APR. Un challenge fissato abilita il cracking delle NTLM hashes inviate sulla rete per mezzo delle RainbowTables.

Guida creata da:SPOILER (click to view)

Edited by black224 - 7/7/2009, 20:59. -

Uomoh.MattoH.

User deleted

ci rivedremo la prossima puntata u.u

XDDD. -

-HackForFun-.

User deleted

mi sembra che puo' essere utilizzato non solo per le voip .. ma anche per le altre  .

. -

megas93.

User deleted

ummm questo puo essere usato per rubare le password delle reti wifi o mi sbaglio? se e cosi vi prego DITEMELO . -

@N63.

User deleted

si dovrebbe . -

megas93.

User deleted

CITAZIONE (black224 @ 7/7/2009, 20:55)EDITED

e da due giorni che o aperto una discussione su un programma e ce lavevo sotto il naso e non e che percaso ce una guida da qualche parte?

Edited by black224 - 7/7/2009, 20:56. -

@N63.

User deleted

be questo post è tutta una guida leggilo tutto . -

DarkDevil88.

User deleted

sei orbo xD? La guida è sempre al primo post sotto il link per scaricarlo Controlla a modo e non flooddare con le faccine =) . -

megas93.

User deleted

CITAZIONE (black224 @ 7/7/2009, 20:57)EDITED

mi salvo la pagina faccio prima

a scusa cerchero di non usare tante faccine

ps una sola

Edited by black224 - 7/7/2009, 20:58. -

-HackForFun-.

User deleted

... non si disobbedisce agli admin ... xD . -

Okon3.

User deleted

N63 Sei pregato, per educazione di mettere il link da dove hai preso la guida già bella e scritta...

http://www.informaniaci.it/2008/12/31/guid...ord-recovery-1/

http://www.informaniaci.it/2009/02/17/guid...configurazione/. -

DarkDevil88.

User deleted

aggiunti alal fine dell'articolo . -

megas93.

User deleted

trovo la rete da prendere la pass ma poi come si fa vi prego rispondetemi . -

-HackForFun-.

User deleted

CITAZIONE (Okon3 @ 29/6/2009, 19:35)N63 Sei pregato, per educazione di mettere il link da dove hai preso la guida già bella e scritta...

http://www.informaniaci.it/2008/12/31/guid...ord-recovery-1/

http://www.informaniaci.it/2009/02/17/guid...configurazione/

ma mo ki e' questo xD. -

@N63.

User deleted

davvero nn avevo messo la fonte???

scusate.

Cain & Abelil coltellino svizzero del black hacker |